Genian EDR Blog

엔드포인트 위협 탐지 및 대응을 위한 노하우를 소개합니다.

차세대 EDR 솔루션을 선택할 때 고려할 10가지 요소

차세대 EDR 솔루션을 선택할 때 고려할 10가지 요소 [pvc_stats postid="" increase="1" show_views_today="1"] 안녕하세요? 기술연구소의 유지니입니다. 엔드포인트 보안이 점차 중요해지면서 다양한 EDR 솔루션들이 등장하고 있습니다. 하지만 제품마다 그 기능이 천차만별이다 보니 어떤 솔루션을 선택해야 할지 쉽지 않지요? 보안 전문가이자 Notre Dame 대학의 겸임교수인 Mike Chapple은 자신의 저서에서 차세대 EDR 솔루션을 선택할 때 고려해야 할 10가지(Mike Chapple, 2015, Next-Generation Endpoint Security for Dummies, John Wiley & Sons, Inc, pp. 43-44)를...

엔드포인트 보호를 위한 확장된 사이버 킬체인 모델

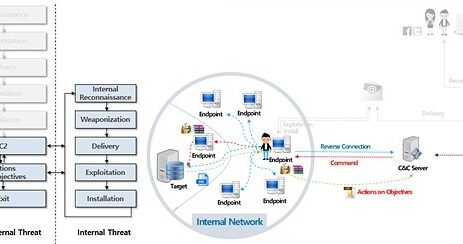

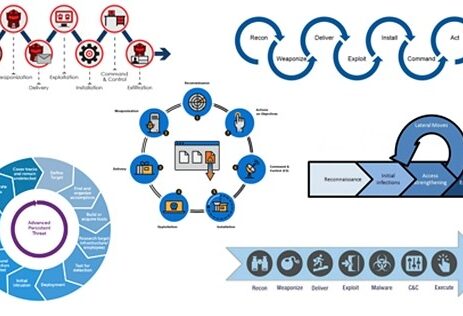

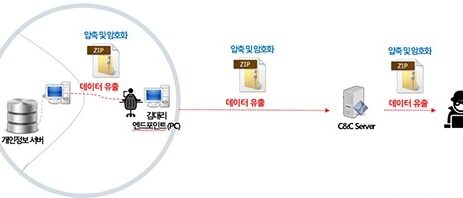

엔드포인트 보호를 위한 확장된 사이버 킬체인 모델 [pvc_stats postid="" increase="1" show_views_today="1"] 안녕하세요? 기술연구소 유지니입니다. 사이버 킬체인과 엔드포인트 보호의 중요성과 관련된 두 번째 포스팅입니다. 이번에는 엔드포인트 보호를 위한 확장된 사이버 킬체인 모델에 대해서 살펴보겠습니다. (1부) 내부 위협을 설명하지 못하는 기존의 킬체인 모델 (2부) 엔드포인트 보호를 위한 확장된 사이버 킬체인 모델 2부. 엔드포인트 보호를 위한 확장된 사이버 킬체인 모델 오늘날 강조되는 위협은 무엇인가? 오늘날 위협의 초점은 외부에서 들어오는 공격을 방어하는 방식에서...

내부 위협을 설명하지 못하는 기존의 킬체인 모델

내부 위협을 설명하지 못하는 기존의 킬체인 모델 [pvc_stats postid="" increase="1" show_views_today="1"] 안녕하세요? 기술연구소 유지니입니다. 이번 포스팅에서는 사이버 킬체인 모델과 엔드포인트의 중요성에 대해서 2부에 나눠 다뤄보겠습니다. (1부) 내부 위협을 설명하지 못하는 기존의 킬체인 모델 (2부) 엔드포인트 보호를 위한 확장된 사이버 킬체인 모델 1부. 내부 위협을 설명하지 못하는 기존의 킬체인 모델 점점 복잡해지는 위협을 어떻게 이해할 수 있을까? 사이버 위협이 점차 복잡해지고 고도화되고 있습니다. 이러한 위협에 대응하기 위해서는 우선 그...

지능형 지속 위협과 엔드포인트 보호의 필요성

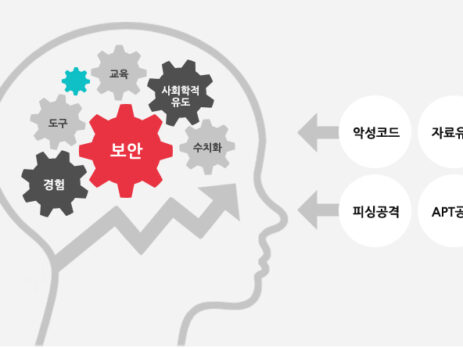

지능형 지속 위협과 엔드포인트 보호의 필요성 [pvc_stats postid="" increase="1" show_views_today="1"] 안녕하세요! 지니노트 3기로 '지니안 Insights'에 대해 포스팅을 하게 된 기술연구소 유지니입니다. 앞으로 관련 내용에 대하여 이해하기 쉽게 풀어나가 보겠습니다. 많은 관심을 가져주시면 감사하겠습니다. 이번 포스팅에서는 '지능형 지속 위협과 엔드포인트 보호의 필요성'에 대하여 설명드리겠습니다. 우리 조직은 안전하게 보호되고 있을까? 그림 1. 끊임없이 발생하는 침해 사고 자신의 조직 내 정보시스템이 안전하다고 느끼는 정보보호 담당자가 얼마나 될까요? 비록 다양한 보안 솔루션을 도입하는 등 정보보호 투자에 적극적인...

성공적, 보안관리, GPI라면!

성공적, 보안관리, GPI라면! [pvc_stats postid="" increase="1" show_views_today="1"] 많은 분들이 어떤 제품을 보거나 살 때 이런 질문을 던지곤 합니다. "대체 무슨 생각으로 이런 걸 만든거지?" 그 제품이 너무 좋아도 하고... 혹은 너무 별로여서 던지는 바로 그 질문!!! 보안이 중요해지면서 이제는 개인도 보안제품을 사용하는 것이 어색하지 않은 시대가 다가온 만큼, 지니네트웍스의 제품을 '무슨 생각을 하며' 만들었는지 살짝 알려드리는 시간을 마련했습니다. 오늘 첫 번째로 알려드릴 것은 바로 지니안 GPI(Genian GPI),...