2022 RSA 참관기

6/7 ~ 6/10, Moscone Center, CA

[pvc_stats postid="" increase="1" show_views_today="1"]

지난 6월 RSA 컨퍼런스에 관람객으로 참가했습니다. 기억을 더듬어 보니 2020년을 마지막으로 2년만의 참관인 것 같습니다. 작년에는 온라인으로 진행이 되었고 마켓플레이스(Marketplace)와 같이 상시로 보안업체의 기술 및 솔루션을 확인할 수 있는 디렉터리(Directory) 서비스도 신규로 선 보였으나 몇 건 뒤적거리다가 그만 둔 것 같습니다. 역시 전시회는 직접 가서 보고 듣는 것이 가장 효과적인 것 같습니다.

아래 내용은 정보보호 업계 종사자로써 이번 RSA 2022 전시회(Exhibition)에 참가하여 보고, 듣고, 느낀 점을 정리한 내용입니다. 작성자 개인의 의견이 다수 포함되어 있으며 이는 전시자의 전시목적이나 의도와는 다를 수 있습니다. 이 점 참고하시기 바랍니다.

1. 행사 개요

올해 RSA 컨퍼런스는 31회 차 행사로, 약 470여 전시 업체가 참가했다고 합니다. 같은 기간 내, Gartner Security & Risk Management Summit (6/7 ~ 6/10) 및 APPLE 개발자 컨퍼런스(WWDC, 6/6 ~ 6/10, 온라인) 등이 진행되어 상대적으로 관람객이 감소할 것으로 예상하였으나, 저는 오히려 과거 전시회보다 더욱 활발하게 진행된 것 같습니다.

올해 행사의 대표 슬로건은 ‘Transform’ 이었습니다. 동사(Verb) 이므로 ‘변화하라’ 라는 의미로 해석하는 것이 좋을 것 같습니다. 코로나 팬데믹과 디지털 전환(DX) 등으로 ‘이제 변화하지 않으면 살아남을 수 없다’ 는 의미를 내포하는 것 같습니다. 그래서 인지 3년만에 참가한 전시회는 기존과는 많은 다른 모습을 볼 수 있었습니다.

2. 제로트러스트(Zero Trust) – 미래를 위한 새로운 보안 아키텍처

전체 전시회를 주도한 핵심 키워드는 제로트러스트(Zero Trust) 였습니다. 이외에 XDR(eXtented Detection & Response) 과 Cloud 역시 전시회의 주요한 키워드였으나 제로트러스트에 비할 바는 아니었습니다. 거의 모든 참가 업체들이 제로트러스트를 위한 개념, 기술, 적용방안 등을 공통으로 선보였으며 차별화를 위해 노력하는 모습이었습니다.

참고로 제로트러스트는 최근의 보안 기술이 아닙니다. 이미 10년 전, 2011년에 제시된 개념이고 이 개념을 활용하여 구글(Google)이 내부직원의 보안강화를 위해 진행한 프로젝트가 (그 유명한) Google BeyondCorp. 입니다. 코로나로 인해 IT 및 업무환경이 크게 바뀌게 되자 신뢰(Trust)를 기반으로 하는 경계선 보안모델이 힘을 잃게 됩니다. 재택과 클라우드로 내부자와 자산에 대한 경계가 뒤섞이고 사라지게 된 것이죠. 때마침 미국 바이든 행정부는 2011년 사이버보안행정명령(EO 14028)을 통해 2024년까지 공공기관에 제로트러스트를 적용할 것을 지시하게 됩니다. 이후 제로트러스트는 과거의 보안 모델을 대체할 수 있는 대안으로 급 부상하였으며 시장의 주목을 받게 됩니다.

[ 전시장 곳곳에서 확인한 제로트러스트 ]

제로트러스트가 또 하나의 마케팅 용어라는 지적도 있지만, 정말 많은 업체들이 모두 저마다 제로트러스트를 주장하는 데는 나름의 근거가 있다고 생각합니다. 제로트러스트를 대표하는 NIST의 보고서 Zero Trust Architecture(800-207)에는 제로트러스트를 위한 3가지 접근방법(Approach)이 나와있습니다. (1)향상된 인증 (2)마이크로세그멘테이션 (3)소프트웨어정의경계(SDP) 가 그것 입니다. 이 범주의 솔루션이나 서비스를 제공하는 보안업체들은 제로트러스트 벤더라 할 만 합니다.

보고서에는 제로트러스트를 위한 세가지 논리적 핵심 구성요소를 언급합니다. (1)정책엔진(Policy Engine) (2)정책관리자(Policy Administrator) (3)정책시험지점(Policy Enforcement Point)입니다. 그리고 각각의 역할을 기술 합니다. 이 중 어느 하나라도 보유한 업체는 제로트러스트를 언급하거나 부족한 부분을 채우면서 제로트러스트 벤더로 변화(Transform)가 가능하지 않을까 싶습니다. 사실 정보보안 솔루션이나 서비스 중에 해당되지 않는 게 있을까 싶기도 합니다.

이것은 제로트러스트가 특정 기술이나 제품이 아닌 컨셉트(Concept)이기 때문이라고 생각합니다. 따라서 이를 실현하는 방법에는 다양한 방법이 가능할 것 같습니다. 아직 제로트러스트가 채 성숙하지도 못한 가운데 차세대 제로트러스트를 언급하거나 (Next Generation Zero Trust Network Access) 제로트러스트 2.0 등의 내용도 확인할 수 있었습니다. 이러한 시장의 관심이 지나친 경쟁이나 과열로 이어지기 보다는 지금의 문제를 해결할 수 있는 새로운 보안 체계로의 확립으로 이어지기를 희망해 봅니다.

3. 통합보안플랫폼과 SASE

대형 벤더에서는 제로트러스트와 SASE를 함께 언급하는 경우가 많았습니다. 제로트러스트는 새로운 보안 컨셉이고 단일한 제품이나 서비스로 해결하기 어렵습니다. 사용자(인증)와 단말부터 집(재택)과 회사 그리고 클라우드까지 모든 환경에 적용되어야 합니다. 이런 이유로 대형업체들은 단말부터 클라우드까지 모두를 책임지겠다는 구체적인 통합 플랫폼을 제시합니다. SASE(Secure Access, Service Edge)는 이를 대표하는 플랫폼 입니다. SASE는 쉽게 말해 차세대 네트워킹(SD-WAN) 과 다양한 보안기술(Security Stack)이 통합된 것 이고 통합의 원칙은 제로트러스트 입니다.

컨셉인 제로트러스트를 실현(적용)하기 위해서는 두 가지 방법이 가능하다고 보여집니다. 첫째는 이미 보유하고 있으며 제로트러스트 구성요소(PA, PE, PEP 등)와 동일/유사한 역할을 하는 기존 보안 솔루션을 연동하는 방법 입니다. 이 부분은 아래 XDR 에서 다시 설명해 보겠습니다. 둘째는 아예 새로운 플랫폼으로 갈아타는(신규도입) 방법 입니다. SASE가 대표적 입니다.

이러한 이유 때문인지 대형 네트워킹 기업(CISCO, AKAMAI 등) 과 대형 정보보안 기업(Fortinet, PaloAlto Networks 등)에서는 SASE를 언급하며 단일 벤더가 제공하는 통합보안의 모습과 장점을 적극적으로 홍보하는 것을 확인할 수 있었습니다.

[Top 11 SASE Player (https://www.softwaretestinghelp.com/top-sase-vendors/)]

해외 시장의 성장에 따라 다수의 글로벌 기업이 국내에서도 SASE 사업을 전개하고 있습니다만 그 결과는 지켜보아야 할 것 같습니다. 재택과 클라우드 등 변화의 동인(Driver)은 동일하나 데이터 외부 유출에 대한 우려, CC 인증 등 제도적 이슈 등이 해결과제로 남아 있기 때문 입니다.

4. XDR – 문제해결을 위한 공통의 노력

전시장을 관통하는 또 하나의 주제는 XDR(eXtended Detection & Response) 이었습니다. 거의 모든 EDR(Endpoint Detection & Response)과 NDR(Network Detection & Response) 솔루션, 그리고 SIEM(Security Information and Event Management) 과 SOAR(Security Orchestration, Automation and Response)까지 XDR로의 전환(Transform)을 이야기 하고 있었습니다.

XDR은 다양한 연동을 통해 사고대응(Incident Response) 역량을 높이는 것이 목적입니다. 자사의 솔루션을 긴밀하게 연동하거나(Native XDR) 또는 서로 다른 이 기종 솔루션을 연동(Open XDR) 하여 위협의 탐지, 대응, 복구 및 재발방지 등 대응역량을 높일 수 있습니다.

크라우드스트라이크(CrowdStrike)는 EDR의 대표기업으로 확실하게 자리매김 하는 모습이었습니다. 마이크로소프트(MicroSoft)에 버금가는 부스 규모와 초 대형 전시물로 관람객의 주목을 받았으며 매번 진행되는 프레젠테이션은 모여드는 관중으로 인기를 실감하기에 충분했습니다. 크라우드스트라이크 역시 전시를 통해 OT(Operational Technology)영역으로의 확대 및 XDR로의 전환을 위한 얼라이언스(Alliance) 전략 등을 소개했습니다

[크라우드스트라이크 부스, 초대형 전시물과 발표로 사람들의 이목이 집중되었다. ]

그러나 더욱 중요한 것은 다수의 다른 보안 제품에서 단말의 가시성 확보와 위협대응을 위해 크라우드스트라이크와의 연동을 기본으로 제공하고 있다는 점 이었습니다. 마치 초창기에 안티바이러스(AV) 연동을 위해 시만텍과 맥아피가 언급되는 수준처럼 느껴졌습니다. 단말 보안을 위한 대안이 이제 백신과 패치에서 EDR로 바뀌고 있다는 반증이 아닐까 조심스럽게 추측해 봅니다.

센티널원(SentinelOne), 사이버리즌(Cybereason) 등의 전문 EDR 업체가 모두 참여하였으며 규모는 예년 수준이었습니다. 체감하기에 거의 모든 EDR 및 SIEM 업체가 XDR로의 전환을 언급하고 있으며 특히 센티넬원의 경우 5월 아티보네트웍스(Attive Networks) 인수하여 XDR로의 확대를 위한 본격적 행보를 시작하고 있었습니다.

신속한 XDR로의 전환에는 거대 자본의 투자 및 인수합병(M&A)등의 제도적 뒷받침이 존재 했다고 생각됩니다. 그러나 더욱 중요한 것은 ‘협업의 문화와 API(Application Programming Interface)’ 라고 생각합니다. 침해사고 대응과 같은 공익의 목표달성을 위해 업체간의 협업이 자연스레 이루어지고 이를 위한 자발적 API 개발과 공개는 우리 정보보안 산업이 처한 현실과는 많은 차이가 있습니다. 그러한 이유가 XDR을 보면서도 국내에 XDR 이 자리잡을 수 있을까? 를 한참 동안 고민하게 된 이유가 되었습니다.

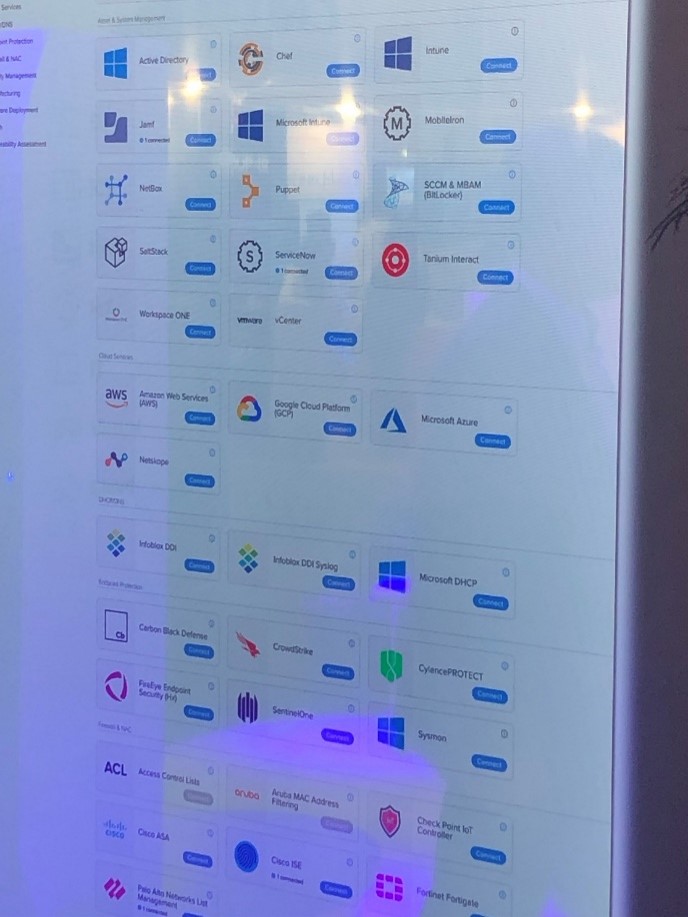

[ARMIS의 연동 메뉴, 저게 정말 연동이 다 되는 걸까….다 눌러 보고 싶었다. ]

5. 전시회 특이사항

A. 새로운 보안 업체가 온다. 아니 왔다.

전시장을 둘러보면서 새로운 보안 업체들을 다수 확인할 수 있었습니다. 특히 South Hall을 중심으로 RSA 전시회에서 처음 보는 업체들의 대거/대형 참여가 눈에 띄었습니다. 대표적으로 제가 확인한 업체는 EXPEL(MDR), Contrast Security(CSA, DevSecOps), SALT(API Gateway), AXIS Security(ZTNA, SSE), Ermetic(CIEM/CSPM/CNAPP), Keeper(Password Mgmt.), MEND(CSA, 전 Whitesource), Google SOAR(Siemplify SIEM 인수), Reliaquest(Security Automation) 등 이었습니다.

많은 벤더가 클라우드 보안 분야에 집중해서 제품/서비스를 선보였으며 그 범위는 ‘컨테이너 보안(WIX), 클라우드형상관리(Adaptive Shield), 클라우드가시성확보(ermetic), 클라우드 네이티브 보안(ermetic)’ 등 다양했습니다. 돌아와서 확인해 보니 비교적 최근(3~5년)에 설립되었으며 대규모 투자(Ermetic $70M, SALT $140M 등)를 통해 공격적 마케팅을 시도하는 것으로 추측해 봅니다.

[올해 처음 본 보안업체들……전시 규모가 기존 업체대비 뒤쳐지지 않았다. ]

[지난 해 보안기업에 많은 일들이 있었다.]

B. 전시 형태의 변화

전시를 둘러 보면서 많이 아쉬웠던 부분이 다수의 업체에서 지류(Paper)로 제작된 리플릿, 브로슈어 등을 찾기가 어려웠습니다. 주로 QR Code을 이용한 링크를 제공하거나 기념품만을 제공하는 업체가 다수였습니다. 데모 등의 라이브 시연 역시 대폭 줄어든 느낌이었고 재연(Replay) 또는 간단한(1~2장 내외) 프레젠테이션으로 대체된 부스도 많이 보였습니다. 어쩔 수 없는 트렌드라고 볼 수 있겠지만 처음 전시회에 참가하는 경우 업체도 솔루션도 기술도 파악하는 데는 어려움이 존재할 것 같습니다. 대신 그 어느 때 보다 사진을 많이 찍은 것 같습니다. 사회초년병 시절 거의 모든 종이 브로슈어와 데이터시트를 수거해서 호텔방에서 저녁 내 정리하면서 보고 외우고 보고서를 작성했던 기억이 납니다. 어쩌면 그 덕에 지금까지도 이 바닥에서 버티고 있는지도 모르겠습니다.

C. 다들 어디로 갔을까?

비트디펜더(BitDefender)를 제외하고 전통의 안티바이러스(AV) 업체를 찾기는 어려웠습니다. 매각과 인수합병 등으로 많은 부침이 있었던 것은 사실이나 과거 안티바이러스의 위상을 생각해 보면 허망한 느낌마저 들었습니다. 그들은 다 어디로 갔을까요? 두 가지 이유를 생각해 봅니다. 첫째는 RSA 행사의 변화 입니다. 이제 RSA 전시회는 신생 보안업체들의 등용문 역할을 하고 기존 대형업체들은 보다 특화되거나 전문화된 영역으로 이동하는 게 아닐까 싶습니다. 어쩌면 이제 대형 보안 업체들은 RSA 컨퍼런스가 아닌 Amazon AWS Security Summit 이나 MS Cyber Security Summit 등의 전시회에서나 볼 수 있을지 모르겠습니다. 또 하나는 역시 변화(Transform)가 아닐까 싶습니다. 지금 단말 보안에서 가장 주목 받는 크라우드스트라이크는 EDR 전문 보안 업체로 역사가 길지 않습니다. 다른 EDR 기업 역시 마찬가지 입니다. 과거 패치관리 및 안티바이러스 기업에서 성공적으로 EDR 기업으로 전환한 사례를 찾기는 쉽지 않습니다. ‘민첩함을 갖춘 거대한 공룡’, 어쩌면 모순(矛盾)을 극복하는 것이 세대를 관통하는 기업 생존전략 일지도 모르겠습니다.

6. 마치며

거의 매년 RSA전시회에 참가합니다. 개인적으로 가장 중요한 것은 변화(Change)를 감지하는 것 입니다. 어떠한 키워드가 등장했는지 그 배경은 무엇인지, 누가 전시회의 주역으로 자리매김 했으며 그들이 전달하고자 하는 메시지는 무엇인지를 확인합니다. 전시회 가장 자리에 달랑 현수막과 의자 두 개로 참가한 업체가 해를 거듭할수록 중앙으로 진출하는 모습을 보면서 나름 희열을 느끼기도 합니다. 과거 이러한 변화가 국내에 상륙(?) 하기까지는 제법 시차(3~6개월)가 존재했습니다. 그 기간 동안 나름의 대비가 가능했습니다. 그러나 지금은 갈수록 거의 차이를 느끼지 못하고 있습니다. 그래서 대비가 점점 어려워 지고 있습니다. 글로벌과 국내를 동시에 보는 입장에서 변화의 수용시기는 다를 수 있으나 변화의 방향은 크게 다르지 않은 것 같습니다. 결국 방향을 보고 국내 환경에 맞는 기민한 대응을 누가 잘 하느냐가 성패를 좌우할 것으로 생각합니다. 그런 관점에서 여전히 RSA 전시회 참가는 큰 의미가 있다고 생각합니다.

내년, 2023년에는 4월에 전시회가 개최 됩니다. 내년에는 어떠한 키워드가 나올까요? 또 어떤 변화가 있을지 벌써부터 기대가 됩니다.

ZTNA 관련 정보 더 알아보기

관련 컨텐츠

2022 RSA 참관기

Genian ZTNA , 제로트러스트 보안의 완성1. | Zero Trust

제로트러스트를 활용한 사이버 위협 선제적 대응 방안

이 글 공유하기